Dies ist eine alte Version des Dokuments!

Comptes de services gérés de groupe

Avis de sécurité

Ce tutoriel ne montre que la procédure générale. Selon la structure de l'entreprise, un concept d'autorisation correspondant doit être planifié au préalable. Questions importantes à clarifier au préalable :

- Comment les autorisations doivent-elles être attribuées (autorisations de groupe, autorisations individuelles) ?

- Comment structurer nos comptes gMSA (par serveur, par service, etc.) ?

Préparatifs

Créer une clé racine sur le DC :

Add-KdsRootKey -EffectiveImmediately

Attendre ensuite 10 heures pour s'assurer que la réplication est complètement terminée.

Compte gMSA

créer

Sur le DC :

New-ADServiceAccount -Name <ACCOUNTNAME> -DNSHostName <ACCOUNTNAME>.<DOMAIN>.<TLD> -PrincipalsAllowedToRetrieveManagedPassword <COMPUTERNAME>$

tester

Sur le système cible :

Test-ADServiceAccount <ACCOUNTNAME>

En cas de succès, la console signale True

En cas d'erreur sur le système cible

Les outils RSAT doivent éventuellement être activés. Déclaration de Microsoft à ce sujet :

Depuis la mise à jour de Windows 10 d'octobre 2018, le RSAT est inclus dans Windows 10 lui-même en tant que collection de fonctionnalités si nécessaire. Au lieu de télécharger un pack RSAT, vous pouvez maintenant simplement naviguer vers Gérer les fonctionnalités facultatives sous Paramètres et cliquer sur Ajouter une fonctionnalité pour afficher la liste des outils RSAT disponibles. Sélectionnez les outils RSAT souhaités et installez-les. Pour voir la progression de l'installation, cliquez sur le bouton Précédent afin d'afficher le statut sur la page Gérer les fonctionnalités optionnelles.

https://learn.microsoft.com/de-de/windows-server/remote/remote-server-administration-tools

Si les outils RSAT sont activés, le module ActiveDirectory doit être importé :

import-module ActiveDirectory

Autorisations

Les autorisations peuvent maintenant être attribuées comme on en a besoin. Soit en attribuant un groupe de sécurité dans AD, soit en tant qu'administrateur local sur le système cible.

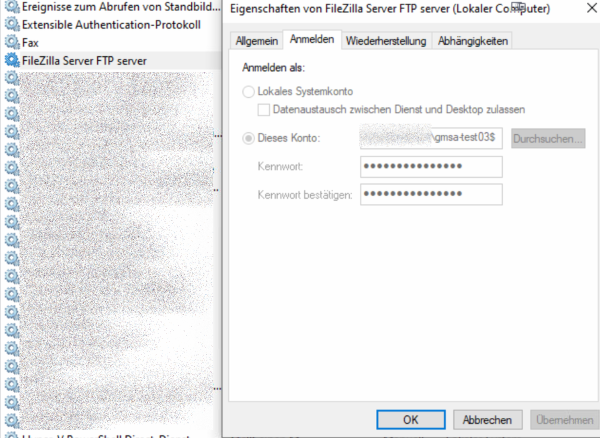

Services

Les services peuvent maintenant être alimentés par cet utilisateur. Pour cela, il suffit d'ouvrir la console de service et d'ouvrir les propriétés du service correspondant :

Se connecterOuvrir l'onglet- Sélectionner

Ce compte <ACCOUNTNAME>Déposer depuis le domaineMot de passevider les champs- confirmer le dialogue

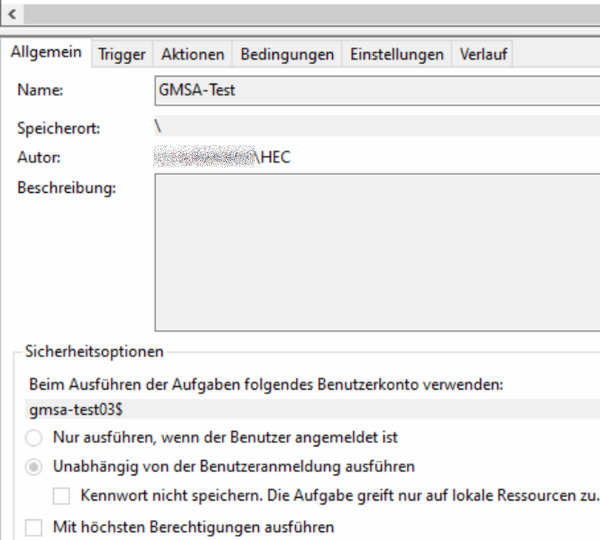

Planification des tâches

Pour exécuter une tâche dans le contexte du compte gMSA, cette tâche doit être adaptée à l'aide de la ligne de commande

schtasks /Change /TN "<AUFGABENNAME>" /RU "<DOMAIN>.<TLD>\<ACCOUNTNAME>$" /RP ""

Il est possible que le compte doive se voir accorder le droit de se connecter en tant que tâche de traitement par lots :

Modifier les autorisations

Services

PowerShell 7 est nécessaire

PS C:\Users\PSY> $creds = Get-Credential PowerShell credential request Enter your credentials. User: DOMAIN\PSY Password for user DOMAIN\PSY: ***************** PS C:\Users\PSY> Set-Service -name "Service" -Credential $creds

Supprimer un compte gMSA

Lors de la suppression d'un compte gMSA, il est important que les affectations et les autorisations soient également supprimées. Pour ce faire, on procède comme suit :

- vérifier l'attribution à l'hôte

- Supprimer l'attribution

- Vérifier l'appartenance à un groupe

- Supprimer l'appartenance à un groupe

- supprimer le compte gMSA de l'AD

Vérifier l'attribution de l'hôte

Get-ADServiceAccount -Identity <ACCOUNTNAME> -Properties PrincipalsAllowedToRetrieveManagedPassword

Annuler l'attribution

Set-ADServiceAccount <ACCOUNTNAME> -PrincipalsAllowedToRetrieveManagedPassword $NULL -PassThru Test-ADServiceAccount <ACCOUNTNAME>$

Vérifier l'appartenance à un groupe

$ADGroup = (Get-ADServiceAccount -Identity <ACCOUNTNAME>$ -Properties MemberOf).MemberOf $ADGroup | Get-ADGroup | Select-Object Name

Supprimer l'appartenance à un groupe

Remove-ADPrincipalGroupMembership <ACCOUNTNAME>$ -MemberOf $ADGroup

Supprimer un compte gMSA d'AD

Remove-ADServiceAccount -Identity <ACCOUNTNAME> Get-ADServiceAccount -Identity <ACCOUNTNAME>

Sources :