Dies ist eine alte Version des Dokuments!

Refuerzo SMB

Antecedentes técnicos del protocolo SMB

Server Message Block es susceptible a ataques de retransmisión NTLM si los paquetes no están firmados. Este ataque man-in-the-middle secuestra las autenticaciones entre clientes y servidores. La autenticación puede utilizarse para iniciar una sesión en el servidor y robar datos. La firma SMB asigna explícitamente cada sesión iniciada al cliente. Esto significa que todavía es posible secuestrar la autenticación, pero se descarta ya que la sesión no está firmada.

En SMBv1, la firma SMB está desactivada por defecto. Este protocolo es obsoleto, propenso a errores, inseguro y, en general, debería desactivarse. SMBv2 activa la firma SMB como valor por defecto, pero sólo la utiliza si el servidor o el cliente la requieren como requisito previo. Este no suele ser el caso.

| Servidor | |||

|---|---|---|---|

| Cliente | Requiere | Activado | Desactivado (SMBv1) |

| Requerido | Firmado | Firmado | No soportado |

| Activado | Firmado | Firmado SMBv1, no firmado SMBv2 | no firmado |

| Desactivado (SMBv1) | no compatible | no firmado | no firmado |

Esto significa que la firma SMB debe estar activada en el servidor como requisito previo.

Procedimiento

- Paso 1 - Desactivar SMBv1

- Paso 2 - Activar opcionalmente la firma SMB en el cliente

- Paso 3 - Forzar la firma SMB en el servidor

Paso 1 - Desactivar SMBv1

Clientes

Los clientes pueden gestionarse mediante el script de inicio de sesión. El estado se puede consultar a través de Powershell (se requieren derechos de administrador) de la siguiente manera:

Get-WindowsOptionalFeature -Online -FeatureName SMB1Protocol

SMBv1 también puede desactivarse mediante Powershell (se requiere reinicio):

Disable-WindowsOptionalFeature -Online -FeatureName SMB1Protocol

Servidor

Los mismos comandos se aplican a los servidores. El reinicio debe programarse con antelación.

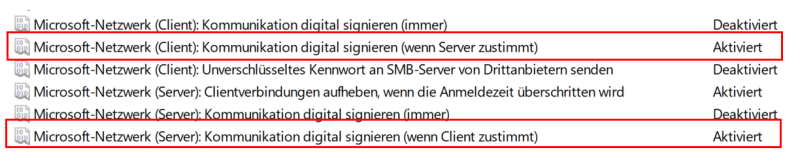

Paso 2 - Activar opcionalmente la firma SMB en el lado del cliente

En el siguiente paso se activa opcionalmente la firma SMB en el lado del cliente. Para ello puede establecerse una directiva de grupo global. Las directrices correspondientes se pueden encontrar aquí:

Computerkonfiguration ->

Windows-Einstellungen ->

Sicherheitseinstellungen ->

Lokale Richtlinien ->

Sicherheitsoptionen

Alternativamente, la configuración también puede establecerse en el registro.

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters] "EnableSecuritySignature"=dword:00000001 "RequireSecuritySignature"=dword:00000000

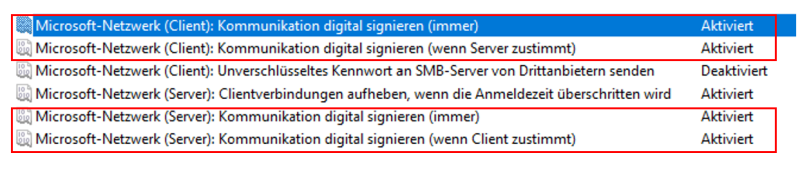

Paso 3 - Forzar la firma SMB en el servidor

Opción 1: mediante política de grupo

Computerkonfiguration ->

Windows-Einstellungen ->

Sicherheitseinstellungen ->

Lokale Richtlinien ->

Sicherheitsoptionen

Opción 2: mediante Powershell

Recuperar estado

Get-SmbClientConfiguration | select RequireSecuritySignature, EnableSecuritySignature Get-SmbServerConfiguration | select RequireSecuritySignature, EnableSecuritySignature

Activar fuerza

Set-SmbClientConfiguration -EnableSecuritySignature $true Set-SmbServerConfiguration -EnableSecuritySignature $true Set-SmbServerConfiguration -RequireSecuritySignature $true Set-SmbClientConfiguration -RequireSecuritySignature $true

Referencias