Dies ist eine alte Version des Dokuments!

Cuentas de servicios gestionados por grupos

Información de seguridad

Este tutorial sólo muestra el procedimiento general. Dependiendo de la estructura de la empresa, debe planificarse de antemano un concepto de autorización adecuado. Cuestiones importantes que deben aclararse de antemano:

- ¿Cómo deben asignarse las autorizaciones (autorizaciones de grupo, autorizaciones individuales)?

- ¿Cómo estructuramos nuestras cuentas gMSA (por servidor, por servicio, etc.)?

Preparativos

Crear la clave raíz en el DC:

Add-KdsRootKey -EffectiveImmediately

A continuación, espere 10 horas para asegurarse de que la replicación se ha completado.

Cuenta gMSA

Crear

En el DC:

New-ADServiceAccount -Name <ACCOUNTNAME> -DNSHostName <ACCOUNTNAME>.<DOMAIN>.<TLD> -PrincipalsAllowedToRetrieveManagedPassword <COMPUTERNAME>$

prueba

En el sistema de destino:

Test-ADServiceAccount <ACCOUNTNAME>

Si tiene éxito, la consola informa Verdadero

En caso de error en el sistema de destino

Puede ser necesario activar las herramientas RSAT. Declaración de Microsoft al respecto:

A partir de la actualización de Windows 10 de octubre de 2018, RSAT se incluye como una colección de características bajo demanda en el propio Windows 10. En lugar de descargar un paquete RSAT, ahora puede simplemente navegar a Administrar características opcionales en Configuración y hacer clic en Agregar característica para ver la lista de herramientas RSAT disponibles. Seleccione las herramientas RSAT deseadas e instálelas. Para ver el progreso de la instalación, haga clic en el botón Atrás para ver el estado en la página Administrar características opcionales.

https://learn.microsoft.com/de-de/windows-server/remote/remote-server-administration-tools

Si se activan las herramientas RSAT, se debe importar el módulo ActiveDirectory:

import-module ActiveDirectory

Autorizaciones

Ahora se pueden asignar las autorizaciones según sea necesario. Ya sea asignando un grupo de seguridad en AD, o como administrador local en el sistema de destino.

Servicios

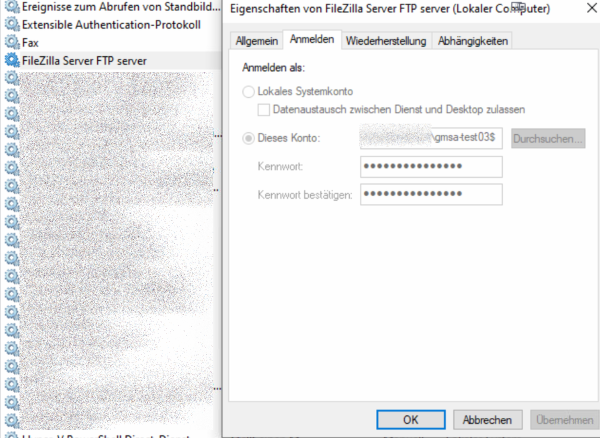

Ahora se pueden proporcionar servicios con este usuario. Para ello, basta con abrir la consola de servicios y abrir las propiedades del servicio correspondiente:

Iniciar sesiónAbrir pestaña- Seleccione

Esta cuenta <ACCOUNTNAME>del dominioContraseñaCampos vacíos- Confirmar diálogo

Planificación de tareas

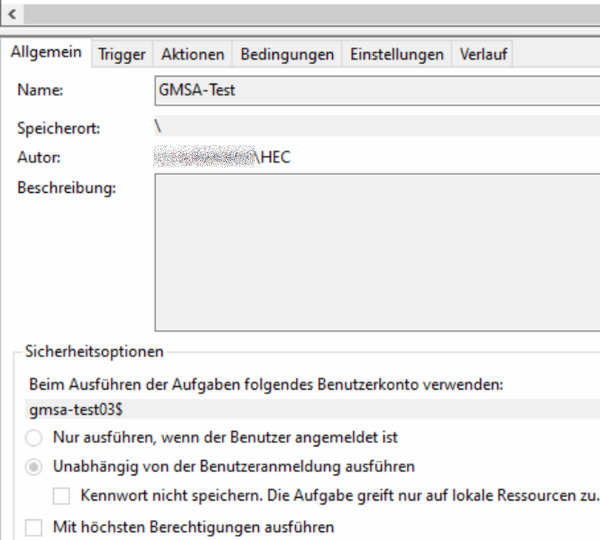

Para ejecutar una tarea en el contexto de la cuenta gMSA, esta tarea debe personalizarse utilizando la línea de comandos

schtasks /Change /TN "<AUFGABENNAME>" /RU "<DOMAIN>.<TLD>\<ACCOUNTNAME>$" /RP ""

Puede ser necesario conceder a la cuenta el derecho a iniciar sesión como tarea de procesamiento por lotes:

Cambiar autorizaciones

Servicios

Se requiere PowerShell 7

PS C:\Users\PSY> $creds = Get-Credential PowerShell credential request Enter your credentials. User: DOMAIN\PSY Password for user DOMAIN\PSY: ***************** PS C:\Users\PSY> Set-Service -name "Service" -Credential $creds

Eliminar cuenta gMSA

Al eliminar una cuenta gMSA, es importante que también se eliminen las asignaciones y autorizaciones. Para ello, proceda del siguiente modo:

- Comprobar asignación de host

- Cancelar asignación

- Comprobar la pertenencia a un grupo

- Borrar pertenencia a grupo

- Borrar cuenta gMSA de AD

Comprobar asignación de host

Get-ADServiceAccount -Identity <ACCOUNTNAME> -Properties PrincipalsAllowedToRetrieveManagedPassword

Cancelar asignación

Set-ADServiceAccount <ACCOUNTNAME> -PrincipalsAllowedToRetrieveManagedPassword $NULL -PassThru Test-ADServiceAccount <ACCOUNTNAME>$

Comprobar la pertenencia a un grupo

$ADGroup = (Get-ADServiceAccount -Identity <ACCOUNTNAME>$ -Properties MemberOf).MemberOf $ADGroup | Get-ADGroup | Select-Object Name

Eliminar la pertenencia a un grupo

Remove-ADPrincipalGroupMembership <ACCOUNTNAME>$ -MemberOf $ADGroup

Eliminar la cuenta gMSA de AD

Remove-ADServiceAccount -Identity <ACCOUNTNAME> Get-ADServiceAccount -Identity <ACCOUNTNAME>

Fuentes: